La infraestructura crítica se ha convertido cada vez más en un objetivo principal para los ciberdelincuentes. Durante el fin de semana, nos enteramos del ataque de ransomware contra una empresa de combustible de EE.UU., Colonial Pipeline, que transporta casi la mitad del combustible consumido a lo largo de la costa este de EE. UU. Esta es una de las mayores interrupciones de la infraestructura crítica de EE.UU por un ciberataque en la historia. Es un recordatorio sorprendente de lo vulnerable que sigue siendo todo, desde nuestra red eléctrica hasta nuestro suministro de agua, si no reforzamos nuestras defensas.

“Este ataque no será un incidente aislado. Continuaremos viendo ataques cibernéticos destructivos contra entornos de sistemas de control industrial (ICS), con empresas de energía, petróleo, gas y fabricación como los principales objetivos de los cárteles del delito cibernético. Estos grupos aprovecharán el ransomware como un medio para reducir el daño cinético en el mundo real ”, dijo Tom Kellermann, jefe de estrategia de ciberseguridad de VMware.

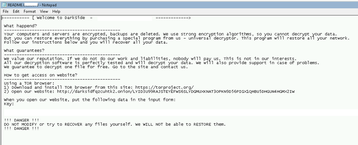

El lunes, el FBI atribuyó el ciberataque a DarkSide, un grupo que se cree tiene su sede en Europa del Este. La Unidad de Análisis de Amenazas de VMware (TAU) analizó DarkSide en febrero y descubrió que el grupo personalizará el binario de ransomware para la empresa objetivo. De manera similar a otras variantes de ransomware, utilizará PowerShell para realizar la eliminación de instantáneas de volumen para garantizar que los datos no se puedan restaurar fácilmente.

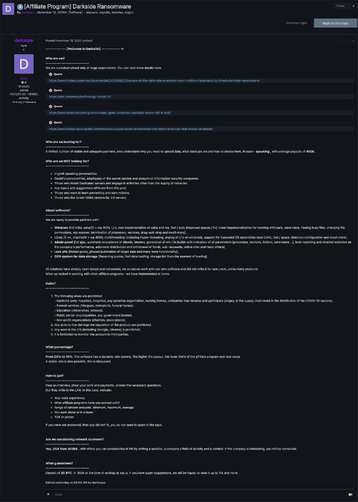

VMware TAU también identificó a DarkSide que busca activamente afiliados para agregar a su operación a través de una lista en la deep web.

Una investigación reciente de Digital Shadows proporciona un análisis de la operación del ransomware DarkSide. Si bien la atribución es importante, también es necesario comprender las técnicas, tácticas y procedimientos utilizados durante la fase previa y posterior a la infección del ransomware, centrándose en los comportamientos sobre el "quién".

El aumento de la extorsión secundaria y RaaS

Los grupos de ransomware han adoptado ampliamente la doble extorsión como táctica central para garantizar la rentabilidad. De hecho, casi el 40 por ciento de los profesionales de la seguridad dijeron que el ransomware de doble extorsión fue la nueva técnica de ataque de ransomware más observada en 2020.

Al tomarse el tiempo para exfiltrar silenciosamente información confidencial de la organización, los ciberdelincuentes obtienen una influencia cada vez más significativa sobre sus víctimas, lo que obliga a las organizaciones no solo a pagar para descifrar su contenido, sino también a evitar que se vendan o divulguen públicamente datos potencialmente dañinos. Por lo tanto, aumenta significativamente el impacto y el daño que los grupos de ransomware pueden infligir a sus víctimas y envía una advertencia severa a otros para proteger sus redes de esta amenaza en constante evolución. Para comprender el delito cibernético moderno, los defensores deben tenerlo en cuenta como parte de sus programas de seguridad y resistencia.

A medida que el ransomware-as-a-service (RaaS) crece en popularidad en los foros de crimeware, los ciberdelincuentes están encontrando formas nuevas y únicas de implementar ransomware en todas las organizaciones. De manera similar a como se recluta a los espías para el espionaje contra las agencias gubernamentales, se puede reclutar a personas comunes y corrientes con acceso a objetivos de alto valor para implementar malware. A menudo, se ven atraídos a través de ofertas de importantes sumas de dinero o incluso un porcentaje del pago del ransomware, y algunos ofrecen cientos de miles de dólares por organización victimizada.

Los programas de afiliados y las asociaciones entre grupos de ransomware también se han convertido en algo común junto con el reclutamiento general de personas con información privilegiada. Estos programas de afiliados buscan asociarse con corredores de acceso inicial: delincuentes que se especializan en irrumpir en organizaciones y, posteriormente, vender acceso directo y otras bandas de ransomware para mejorar su oficio, aumentando su alcance y rentabilidad general.

Como lo demuestra la publicación de DarkSide en busca de socios afiliados, la pandemia global ha permitido a los ciberdelincuentes trabajar juntos capitalizando la creciente superficie de ataque. Este ataque solo muestra lo que los profesionales de la seguridad han sabido durante años: los defensores deben seguir trabajando para estar un paso por delante de los atacantes.

Las cuatro mejores prácticas de ciberseguridad

Aquí hay las cuatro mejores prácticas de VMware TAU para organizaciones que buscan protegerse contra el aumento de los ataques de ransomware:

1.- Continuar abordando la ineficaz tecnología de seguridad heredada y la debilidad del proceso

Las soluciones de seguridad heredadas y las debilidades de los procesos continúan representando un riesgo significativo para las organizaciones, y el cambio a una fuerza laboral en cualquier lugar ha expandido rápidamente el panorama de amenazas. A medida que salimos de la fase de respuesta inmediata y comenzamos a ver la forma del futuro a largo plazo, las organizaciones deben identificar los cambios críticos en los procesos y la tecnología necesarios para ayudar a los trabajadores remotos e híbridos a trabajar de forma segura y reducir el riesgo.

2.- Brindar seguridad como un servicio distribuido

El mundo es un lugar más complicado hoy en día con trabajadores remotos que se conectan a aplicaciones que se ejecutan en una infraestructura que puede o no ser administrada, propiedad o controlada por la empresa. Con tantas superficies nuevas y diferentes tipos de entornos que defender, la seguridad no se puede ofrecer como una letanía de productos puntuales y puntos de estrangulamiento de la red. En cambio, los controles de red y de punto final deben entregarse como un servicio distribuido. Esto significa brindar seguridad que siga los activos que se protegen, sin importar el tipo de entorno que tenga.

3.- Adoptar un enfoque intrínseco para la seguridad en la nube

Pasar a la nube no es la panacea de la seguridad. No todas las nubes son iguales y los controles deben ser examinados porque si los adversarios quieren atacar a gran escala, la nube es el lugar para hacerlo. A medida que la adopción de la nube cobra impulso, la inversión en seguridad de la nube pública será fundamental. Cuando se muda a una nube pública, se está mudando a un vecindario muy difícil donde la seguridad depende de sus propias acciones y las de sus vecinos. Es posible que pueda proteger sus propios recursos, pero no tiene control sobre quienes comparten ese entorno con usted. Las organizaciones deben priorizar la protección de las cargas de trabajo en la nube en cada punto del ciclo de vida de la seguridad.

4.- Comprometerse con y tener un socio de RI en el retainer

Cuando se trata de ataques cibernéticos, ya no se trata de si las organizaciones serán atacadas, sino cuándo. Un gran primer paso es comunicarse con un socio de respuesta a incidentes para asegurarse de que está preparado.